逆向分析 - 某手__NS_sig3分析

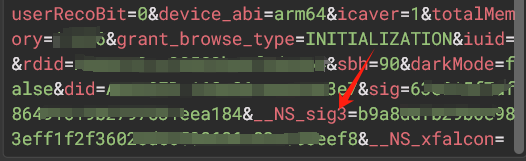

仅供参考设备: 小米10 Pro(cmi)使用到的软件: Reqable JadxAPP: 5b+r5omL5p6B6YCf54mIXzEzLjYuNTAuMTAzNTU=1.通过抓包可以看到Url里会有个__NS_sig3参数(48位的一个字符串)2.没壳那就直接拖进Jadx, 进行分析搜一下, 就能找到几个调用点.3.一个个点进去看, 往上找调用4.找到这个接口, 然后找他的实现类.5....

2025-07-26